En los últimos tiempos se ha generado una gran atención

sobre la Seguridad de los dispositivos móviles. Es natural la preocupación,

debido a que la presencia de los Smartphones en las empresas es algo habitual e

imprescindible en muchos casos, para la productividad personal o incluso para

desarrollar eficientemente algunos procesos de negocios más que otro tipo de

terminales informáticos.

sobre la Seguridad de los dispositivos móviles. Es natural la preocupación,

debido a que la presencia de los Smartphones en las empresas es algo habitual e

imprescindible en muchos casos, para la productividad personal o incluso para

desarrollar eficientemente algunos procesos de negocios más que otro tipo de

terminales informáticos.

Ahora bien, ¿Cuáles son las características particulares a

tener en cuenta en la Seguridad de los Dispositivos móviles? ¿En qué se

diferencia de las medidas de Seguridad habituales que se toma con otro tipo de

terminales o de enlaces? ¿Es verdad que estamos ante una amenaza grave para las

organizaciones? ¿Debemos reducir la exposición de nuestros empleados y clientes

a la movilidad por estos riesgos?

tener en cuenta en la Seguridad de los Dispositivos móviles? ¿En qué se

diferencia de las medidas de Seguridad habituales que se toma con otro tipo de

terminales o de enlaces? ¿Es verdad que estamos ante una amenaza grave para las

organizaciones? ¿Debemos reducir la exposición de nuestros empleados y clientes

a la movilidad por estos riesgos?

Particularidades de la Movilidad

Por definición, el dispositivo móvil (Smartphone, Tablet o

Phablet) está más expuesto que los terminales fijos a riesgos físicos. Un equipo fijo está protegido físicamente por

la medias de seguridad de las instalaciones donde se encuentra. Un dispositivo móvil está sujeto a muchos más

riegos: extravíos, hurtos callejeros, accidentes. Estos son mucho más habituales que en los

terminales laptop por varias razones: son más fáciles de robar, muchos equipos

tienen un alto valor de reventa y son, en general, mucho más frágiles.

Phablet) está más expuesto que los terminales fijos a riesgos físicos. Un equipo fijo está protegido físicamente por

la medias de seguridad de las instalaciones donde se encuentra. Un dispositivo móvil está sujeto a muchos más

riegos: extravíos, hurtos callejeros, accidentes. Estos son mucho más habituales que en los

terminales laptop por varias razones: son más fáciles de robar, muchos equipos

tienen un alto valor de reventa y son, en general, mucho más frágiles.

De hecho, la ENISA (Agencia Europea para la Seguridad de

Redes e Información), dice que el principal riesgo que corre el usuario de

Smartphone es el de pérdida de información por robo o

extravío.(https://www.enisa.europa.eu/activities/Resilience-and-CIIP/critical-applications/smartphone-security-1/top-ten-risks).

Redes e Información), dice que el principal riesgo que corre el usuario de

Smartphone es el de pérdida de información por robo o

extravío.(https://www.enisa.europa.eu/activities/Resilience-and-CIIP/critical-applications/smartphone-security-1/top-ten-risks).

Si observamos los otros dos riesgos altos que identifica la

ENISA no tienen que ver con la

tecnología Smartphone:

ENISA no tienen que ver con la

tecnología Smartphone:

• Filtrado

de información por un mal uso involuntario por parte del usuario

de información por un mal uso involuntario por parte del usuario

• Captura

de datos por una mala reposición o reciclado de equipos

de datos por una mala reposición o reciclado de equipos

Es decir, no importa que la tecnología sea más o menos

segura. La propia movilidad entraña mayores riesgos y hay que mitigarlos como

tales. Tampoco es un elemento novedoso, esto ya se había descubierto hace años

con las comunicaciones militares.

segura. La propia movilidad entraña mayores riesgos y hay que mitigarlos como

tales. Tampoco es un elemento novedoso, esto ya se había descubierto hace años

con las comunicaciones militares.

Para la época de la I Guerra Mundial, los equipos de

comunicaciones eran grandes y pesados y estaban ligados a una ubicación

física. Una estación telegráfica o

central telefónica estaba limitada por el recorrido de sus cables, una estación

de radiotelegrafía necesitaba de suministro eléctrico, antenas y operadores

especializados. Por eso estaban lejos de las líneas del frente de combate y,

por la misma razón, eran fáciles de proteger con tropas, búnkeres y otras medidas. A la línea de frente se llegaba con

mensajeros humanos y a veces por medio de animales (palomas o perros

entrenados).

comunicaciones eran grandes y pesados y estaban ligados a una ubicación

física. Una estación telegráfica o

central telefónica estaba limitada por el recorrido de sus cables, una estación

de radiotelegrafía necesitaba de suministro eléctrico, antenas y operadores

especializados. Por eso estaban lejos de las líneas del frente de combate y,

por la misma razón, eran fáciles de proteger con tropas, búnkeres y otras medidas. A la línea de frente se llegaba con

mensajeros humanos y a veces por medio de animales (palomas o perros

entrenados).

Es algo parecido a lo que ocurría con los equipos

comerciales antes de la aparición de la telefonía móvil. A principios de los ´90

me tocó ver como los equipos comerciales de una empresa de consumo masivo en

Argentina se reunían diariamente en «sacas». ¿Que era una

«saca»? Era un punto de reunión prefijado entre el jefe de la zona y

los vendedores (normalmente un bar o restaurante), con teléfono, donde el

equipo se reunían ponía en común los pedidos y los transmitía telefónicamente a

la central. Y donde el jefe daba las

pautas de los días siguientes a los vendedores.

comerciales antes de la aparición de la telefonía móvil. A principios de los ´90

me tocó ver como los equipos comerciales de una empresa de consumo masivo en

Argentina se reunían diariamente en «sacas». ¿Que era una

«saca»? Era un punto de reunión prefijado entre el jefe de la zona y

los vendedores (normalmente un bar o restaurante), con teléfono, donde el

equipo se reunían ponía en común los pedidos y los transmitía telefónicamente a

la central. Y donde el jefe daba las

pautas de los días siguientes a los vendedores.

Cuando se pudo comenzar a miniaturizar los equipos de

comunicación por radio, en los años ´30, estos empezaron a acercarse a las

«líneas de frente», logrando una comunicación más directa y más

rápida con los centros de comando. La

disponibilidad de radio pasó a ser un elemento de ventaja sobre las técnicas

más antiguas. Algo así como el

advenimiento de la telefonía móvil e Internet, para la fuerzas de campo en las

empresas.

comunicación por radio, en los años ´30, estos empezaron a acercarse a las

«líneas de frente», logrando una comunicación más directa y más

rápida con los centros de comando. La

disponibilidad de radio pasó a ser un elemento de ventaja sobre las técnicas

más antiguas. Algo así como el

advenimiento de la telefonía móvil e Internet, para la fuerzas de campo en las

empresas.

Pronto la radio pasó a ser utilizada por todo tipo de

fuerzas móviles: vehículos terrestres militares, aviones, barcos, submarinos y

unidades de infantería. Se usaba la radio para todo. Pero esta creciente movilidad tenía como

contrapartida que ya no era tan fácil proteger los equipos de

comunicaciones. Estaban por todas partes

y era mucho más fácil extraviarlos o que fueran capturados.

fuerzas móviles: vehículos terrestres militares, aviones, barcos, submarinos y

unidades de infantería. Se usaba la radio para todo. Pero esta creciente movilidad tenía como

contrapartida que ya no era tan fácil proteger los equipos de

comunicaciones. Estaban por todas partes

y era mucho más fácil extraviarlos o que fueran capturados.

La captura de un equipo u operador de comunicaciones en el

frente implicaba dos riesgos: (1) la divulgación de los mensajes ya

decodificados y en poder del operador, (2) el acceso a los «libros de

claves» para codificar mensajes y (3) el uso del equipo/operador de

comunicación apresado para decodificar nuevos mensajes (o incluso enviar

mensajes falsos). Es por esto que,

antes de caer en poder del enemigo, la principal obligación de los operadores

era destruir los equipos, mensajes y libros de claves (en algunos casos, hasta

eliminar al propio operador, como se puede ver en la película Windtalkers).

frente implicaba dos riesgos: (1) la divulgación de los mensajes ya

decodificados y en poder del operador, (2) el acceso a los «libros de

claves» para codificar mensajes y (3) el uso del equipo/operador de

comunicación apresado para decodificar nuevos mensajes (o incluso enviar

mensajes falsos). Es por esto que,

antes de caer en poder del enemigo, la principal obligación de los operadores

era destruir los equipos, mensajes y libros de claves (en algunos casos, hasta

eliminar al propio operador, como se puede ver en la película Windtalkers).

Sin embargo, pese a los riesgos, nadie dejó de utilizar los

equipos móviles de radio. Por el contrario, su uso se hizo cada vez más

frecuente. Las medidas mencionadas

anteriormente, por supuesto, reducían la exposición, pero no podían garantizar

que ningún equipo fuera capturado y sus secretos divulgados.De hecho, se

complementaron con otras estrategias, a saber:

equipos móviles de radio. Por el contrario, su uso se hizo cada vez más

frecuente. Las medidas mencionadas

anteriormente, por supuesto, reducían la exposición, pero no podían garantizar

que ningún equipo fuera capturado y sus secretos divulgados.De hecho, se

complementaron con otras estrategias, a saber:

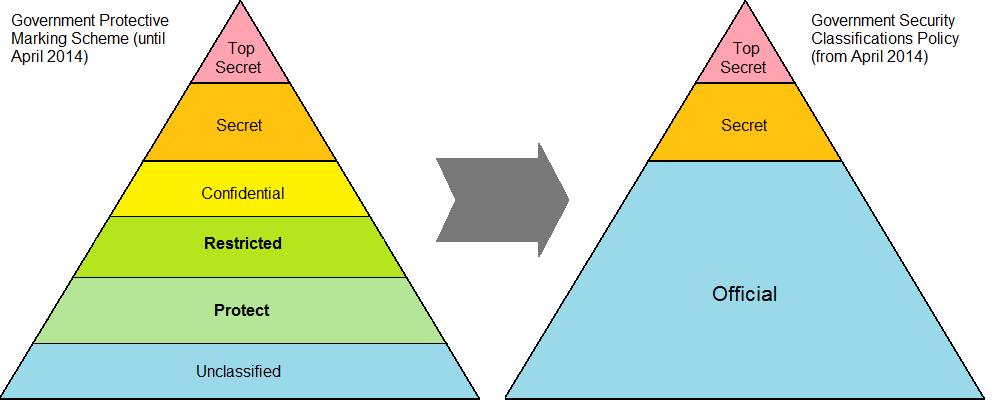

- Una de

las principales estrategias que aplican instituciones militares y de

inteligencia es la clasificación de la información según su nivel de

sensibilidad, es decir según el daño potencial que puede causar su revelación. De acuerdo con esta clasificación, la

información más sensible (ergo, la más potencialmente dañina) debe tener una

circulación mucho más restringida. Es decir, limitar el número de copias y

retransmisiones, utilizando para esto los medios más seguros y el mayor nivel

de protección (esto podía excluir directamente el uso de las radios portables). - Otra

estrategia es la fragmentación de la información. La información no se transmite en forma

integral desde la cúpula de las decisiones político/militares. Cada nivel retiene una parte de los datos y

transmite hacia abajo sólo lo que cada unidad subordinada debe saber

estrictamente. De esta forma, si se pierde información en la línea de frente,

que estos sólo tengan un impacto directo en el ámbito táctico de esa unidad. - Para

mitigar el problema de que alguien pueda acceder a descifrar mensajes

utilizando equipos, claves u operadores perdidos, la principal estrategia es

cambiar códigos y claves con frecuencia.

Adicionalmente, disponer de mecanismos de doble autorización o doble

codificación (que requieren la coordinación de más de un operador) para poder

acceder a ciertos mensajes. Por otro

lado, se entrenaba a los operadores para disponer de alguna señal o marca que

indicara que, en caso de ser capturado, se estaba enviando el mensaje bajo

coacción.

De esta experiencia podemos extraer algunas políticas

prácticas para un programa de seguridad corporativo:

prácticas para un programa de seguridad corporativo:

- Analizar

y clasificar los datos según su sensibilidad.

Los más sensibles deben, por definición, escasos. Si estamos clasificando gran cantidad de

datos como, «sensibles» seguramente no estamos midiendo bien el

posible impacto de su divulgación. - Dar

acceso a datos sensibles sólo al personal imprescindible. El número de personas

con acceso a los datos más sensibles debe ser muy limitado. - El

personal debe estar adecuadamente entrenado y concientizado para limitar la

difusión y el número de copias de los datos sensibles en su nivel de

responsabilidad. - Depurar/Eliminar

todo dato sensible cuando ya no sea útil o no tenga ninguna finalidad. - Establecer

mecanismos de doble autenticación para el acceso a datos y procesos críticos

(como Fórmulas/Diseños de Producto, Órdenes de Pago, etc). Que no se pueda acceder, si no interviene una

segunda persona responsable de autorizar un acceso o transacción. - Cambiar

claves con frecuencia y establecer mecanismos para protegerlas sin que se

generen copias de «ficheros de claves», para lo cual ya existen

muchas soluciones.

|

|

Niveles de clasificación de la información en el Reino Unido

antes y después de 2014 Gráfico de Bobrayner bajo licencia Creative Commons

http://creativecommons.org/licenses/by-sa/3.0/legalcode

|

(¡Cuidado ! A veces

la clasificación de la sensibilidad de la información no es tan evidente, como

se indica en este ejemplo, relacionado con Big Data, pero también con un mal

análisis de «sensibilidad»)

la clasificación de la sensibilidad de la información no es tan evidente, como

se indica en este ejemplo, relacionado con Big Data, pero también con un mal

análisis de «sensibilidad»)

Como podemos ver, si aplicamos estos principios en el marco

de un Plan Director de Seguridad de la Información, la mayor exposición de los

datos por la pérdida o extravío de equipos móviles se mitiga mucho (aunque la

seguridad perfecta no exista). Al menos,

no aumenta el riesgo en una medida que nos haga desistir de usar estos

dispositivos en nuestras operaciones de negocios.

de un Plan Director de Seguridad de la Información, la mayor exposición de los

datos por la pérdida o extravío de equipos móviles se mitiga mucho (aunque la

seguridad perfecta no exista). Al menos,

no aumenta el riesgo en una medida que nos haga desistir de usar estos

dispositivos en nuestras operaciones de negocios.

¿Quiere decir esto que no debemos utilizar ninguna

tecnología de Seguridad en rspecial para proteger los equipos móviles? No

necesariamente. Estas medidas son las

primordiales para prevenir los principales riesgos, como señala la ENISA. Sin embargo, hay algunas tecnologías

específicas que permiten mejorar aún más la seguridad (que perderán eficacia si

no forman parte de una programa como el mencionado). Enumeraremos las más comunes y eficaces:

tecnología de Seguridad en rspecial para proteger los equipos móviles? No

necesariamente. Estas medidas son las

primordiales para prevenir los principales riesgos, como señala la ENISA. Sin embargo, hay algunas tecnologías

específicas que permiten mejorar aún más la seguridad (que perderán eficacia si

no forman parte de una programa como el mencionado). Enumeraremos las más comunes y eficaces:

- Borrado

remoto: la mayoría de los sistemas de gestión de movilidad para empresas,

facilitan la posibilidad de realizar un bloqueo y un borrado automático del

equipo, reduciendo la posibilidad de que los datos puedan ser leídos por personas

no autorizadas. - Antivirus/Antimalware:

los sistemas operativos móviles están siendo invadidos cada vez más por virus y

malware, que pueden causar trastornos

como el re-envío de datos que el usuario guarde en el dispositivo (claves,

números de tarjeta) hasta el bloqueo de terminales o aplicaciones, causando un

problema de pérdida de productividad. Es

necesario disponer de alguna capa de protección de este tipo. Los fabricantes apelan a diferentes

estrategias al respecto. - Políticas

de descarga de aplicaciones: una de las vías más peligrosas para la seguridad

del móvil es el proceso de descargas desde una tienda abierta como Google Play

o Apple Store. Actualmente, un móvil

corporativo puede configurarse para aceptar o rechazar determinadas descargas

de aplicaciones, evitando también aplicaciones maliciosas o que puedan poner en

riesgo el equipo (por ejemplo, informando la localización de una persona cuando

ésta deba ser confidencial).

En síntesis, en mi opinión no hay motivo para limitar

nuestra exposición en el «mundo móvil», son muchísimo mayores las

ventajas que los riesgos. El empleo masivo de la tecnología de Smartphone no

agrega mayores desafíos a una organización que cuente con una adecuada

planificación de Seguridad de la Información, que incluya un detallado análisis

de la sensibilidad los datos y un adecuado programa de sensibilización y

formación del personal, sobre todo entre quienes manejen información más

sensible. Por supuesto, hay algunas medidas adicionales que se pueden tomar

para mitigar contigencias y mejorar la productividad, pero son accesorias al

Plan Director de Seguridad.

nuestra exposición en el «mundo móvil», son muchísimo mayores las

ventajas que los riesgos. El empleo masivo de la tecnología de Smartphone no

agrega mayores desafíos a una organización que cuente con una adecuada

planificación de Seguridad de la Información, que incluya un detallado análisis

de la sensibilidad los datos y un adecuado programa de sensibilización y

formación del personal, sobre todo entre quienes manejen información más

sensible. Por supuesto, hay algunas medidas adicionales que se pueden tomar

para mitigar contigencias y mejorar la productividad, pero son accesorias al

Plan Director de Seguridad.